Turvalliseksi suunniteltu lääketieteellinen IoT ja puettavat laitteet

2020-09-15

Kyberhyökkäykset verkkoon kytkettyihin lääkinnällisiin laitteisiin lisääntyvät - ja ne ovat vieläkin vakavampia kuin hyökkäykset lääketieteellisiin järjestelmiin. Kuten Harvard Business Review (HBR) toteaa "Lääketieteellisten järjestelmien hakkerointi on pelottavaa, mutta lääkinnällisten laitteiden hakkerointi voi olla vielä pahempaa." Wired toisaalta kirjoitti että "lääkinnälliset laitteet ovat seuraava turvallisuuspainajainen".

Lääkinnällisten laitteiden turvallisuuden varmistamiseksi väärää käyttöä vastaan on noudatettava Elintarvike- ja lääkeviraston (FDA) vaatimuksia ja muita turvallisuusstandardeja, mikä on helpommin sanottu kuin tehty kun suunnitellaan lääkinnällisiä puettavia laitteita ja esineiden internet (IoT) -laitteita.

Lääketieteellisen puettavan laitteen turvallisuus voi olla haastavampaa

Kiinteässä paikassa sijaitsevien päätelaitteiden turvallisuushaasteet ovat korkeat. Mutta puettavien laitteiden turvallisuushaasteet ovat korkeammat. Tässä ovat tärkeimmät syyt:

- laite ei ehkä ole oikea laite

- käyttäjä voi kulkea ympäriinsä ja olla melkein missä tahansa

- laitetta voi myös käyttää väärä henkilö.

Laitteeseen voidaan kuitenkin lisätä suojatoimenpiteitä sen selvittämiseksi, onko sillä lupa lähettää tietoja. Otetaan esimerkiksi Apple Watch. Putoamisen havaitsemista lukuun ottamatta Apple Watchin sovellusliittymä vaatii sovellukselta seuraavia :

- sovelluksen on kerrottava käyttäjälle iPhonessa, että heidän on myönnettävä tämä lupa

- sovelluksen on esitettävä iPhonessa käyttäjälle terveysvaltuutusdialogi

- sovelluksen on soitettava kun valtuutus on suoritettu iPhonessa

- sovelluksen on käsiteltävä iPhonelta saatava valtuutustulos Apple Watchissa.

Sen lisäksi, että on tiedettävä onko laitteella lupa lähettää tietoja, on myös selvitettävä, onko lupaa tai tietoja väärennetty, lähettääkö tiedot jokin toinen laite ja lähettääkö laite oikeita tietoja. On myös tarkistettava onko laite lähettämässä tietoja tarkasti ja onko tiedot kerätty oikeaan aikaan.

Lääketieteellisten laitteiden turvallisuusmääräykset

Ensimmäinen askel FDA:n ja muiden turvallisuusvaatimusten täyttämiseksi on tuntea ne. Nämä digitaaliset terveysvaatimukset on täytettävä kiusallisten ja kalliiden turvallisuusrikkomusten välttämiseksi:

- FDA:n suositukset - Vuoden 2018 ohjeistusluonnoksessa FDA jakaa kyberturvallisuusriskit tasoon 1 (korkeampi kyberturvallisuusriski) ja tasoon 2 (normaali kyberturvallisuusriski). Tasolla 1 on kaksi kriteeriä: (i) laite muodostaa (langallisen tai langattoman) yhteyden toiseen tuotteeseen tai verkkoon ja (ii) kyberturvallisuustapahtuma voi suoraan vahingoittaa useita potilaita. Se suosittelee seuraavia suojaustoimenpiteitä: todennus, salaus, tunnistaminen, valtuutus ja korjaus. Vaikka opastuksen noudattaminen ei ole pakollista, siihen on kiinnitettävä huomiota. Vuoden 2020 puolivälissä nämä ohjeet ovat edelleen luonnosvaiheessa, mutta ne todennäköisesti hyväksytään milloin tahansa. On suositeltavaa soveltaa tätä ohjetta kaikissa uusissa laitteissa. Se on samanlainen, mutta yksityiskohtaisempi kuin edellinen, vielä voimassa oleva vuoden 2014 ohje.

- NIST-kyberturvallisuusviitekehys - FDA: n suositukset perustuvat NIST-kyberturvallisuuskehykseen. Taso 1 suosittelee seuraavaa:

- Estä luvaton käyttö rajoittamalla käyttöoikeus vain luotettuihin käyttäjiin ja laitteisiin sekä todentamalla ja tarkistamalla turvallisuuden kannalta kriittisten komentojen valtuutus

- Varmista luotettu sisältö varmistamalla koodin, tietojen ja suorituksen eheys

- Säilytä tietojen luottamuksellisuus

- Suunnittele laite havaitsemaan kyberturvallisuusuhat pikaisesti

- Suunnittele laite vastaamaan mahdollisiin kyberturvallisuuspoikkeamiin ja rajoittamaan niiden vaikutuksia

- Suunnittele laite palauttamaan kyberturvallisuustapahtuman vuoksi heikentyneet ominaisuudet tai palvelut.

Taso 1 neuvoo myös joustavuutta lisäävien toimenpiteiden toteuttamissa, esimerkkinä kryptografinen varmennus ja todentaminen, suojattu konfiguraatio ja kyberturvallisuuden BOM-osaluettelo (CBOM).

Tasolla 2 on samat suositukset, mutta sellaiset kohdat voidaan jättää huomiotta, joissa riskipohjainen analyysi osoittaa, että ne eivät ole tarkoituksenmukaisia.

- HIPAA (potilastietojen yksityisyys) - HIPAA (Health Insurance Portability and Accountability Act) on turvallisuudesta erillinen tekijä. Mutta suojaus vaaditaan HIPAA-vaatimuksien täyttämiseksi. Tässä ovat sen vaatimukset:

- Varmista, että tietoturvasuunnittelu on käyttäjäkeskeistä

- Ota käyttöön päästä-päähän-suojaus laitteesta tietokantaan ja fyysinen kulunvalvonta tietokannassa

- Jos tietoja lähetetään ilman potilastunnusta, yksityisyydestä ei ole huolta. Yhdistä koodi potilaan nimen kanssa tietokannassa.

- CE-turvallisuusvaatimukset - CE-vaatimukset eivät ole yhtä tarkkoja kuin FDA:n ohjeet, mutta ovat samankaltaisia: laitteiden on oltava turvallisia, tehokkaita ja suojattuja. Suojaus keskittyy tietosuojaan (katso GDPR ), joka on tiukempi kuin Yhdysvaltojen potilastietovaatimukset.

Sovellettaviin dokumentteihin sisältyvät lääkinnällisiä laitteita koskevien määräysten (MDR) liite I, ohjelmistoja koskeva EN62304 ja riskianalyysiä koskeva EN14971. Vaaditut käytännöt ovat seuraavat:- käytäntö 1: suojauksen hallinta

- käytäntö 2: suojausvaatimusten määrittely

- käytäntö 3: turvalliseksi suunnitteleminen

- käytäntö 4: suojauksen toteutus

- käytäntö 5: suojaustarkastus ja validointitestaus

- käytäntö 6: turvallisuuteen liittyvien asioiden hallinta

- käytäntö 7: tietoturvapäivitysten hallinta

- käytäntö 8: suojausohjeet - dokumentaatio.

On valmistajien vastuulla määrittää toimintaympäristön vähimmäisvaatimukset, jotka koskevat IT-verkon ominaisuuksia ja tietoturvatoimenpiteitä, joita ei voida toteuttaa tuotesuunnittelun kautta. Tämä tarkoittaa, että valmistaja on vastuussa tietojen toimittamisesta käyttäjälle laitteen käyttämiseksi suojatussa verkossa, vaikka valmistaja ei verkkoa tarjoaisikaan.

Noudata Turvalliseksi suunniteltu -lähestymistapaa

Lääkinnällisten laitteiden turvallisuusstandardit ovat ratkaisevan tärkeitä lääketieteellisen esineiden internetin ja puettavien laitteiden suunnittelussa, mutta vaatimusten täyttäminen ei ole helppo tehtävä. Ainoa tapa täyttää turvallisuusvaatimukset on noudattaa lukuisia etuja tarjoavaa Turvalliseksi suunniteltu -lähestymistapaa, muun muassa:

- turvallisuusvirheiden tehokas ja varhainen poisto

- ”sisäänrakennettu” eikä ”päälle lisätty”

- pienempi vastuuriski

- joustavammat järjestelmät

- pienemmät kustannukset.

Kuinka noudattaa Turvalliseksi suunniteltu -lähestymistapaa

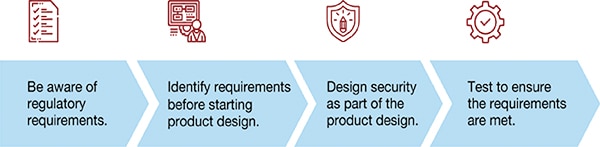

Ensinnäkin, tunne lakisääteiset vaatimukset. Identifioi tuotevaatimukset ennen tuotesuunnittelun aloittamista. Suunnittele turvallisuusominaisuudet osana tuotesuunnittelua ja varmista testaamalla, että kaikki vaatimukset täytetään.

Kuva 1: miten noudattaa Turvalliseksi suunniteltu -menetelmää (Kuvalähde: Voler Systems )

Kuva 1: miten noudattaa Turvalliseksi suunniteltu -menetelmää (Kuvalähde: Voler Systems )

Lakisääteisten vaatimusten tunteminen ja identifioiminen on vain puolet taistelusta

Lääketieteellistä laitetta suunniteltaessa tulisi ottaa huomioon myös seuraavat seikat:

- Teknologian valinta. Käytetäänkö laitteessa testattua ja hyväksi todettua teknologiaa?

- Teknologian heikkoudet. Onko teknologia-alustassa tunnettuja haavoittuvuuksia?

- Järjestelmäsuunnittelu. Missä ovat järjestelmän riskit? Paikoillaan olevien tietojen haavoittuvuudet ovat erilaisia kuin siirrettävien tietojen.

- Riskiarviointi. Kokonaisriski on jaoteltava yksittäisiin tekijöihin, kullakin omat riskinsä ja vaaditut toimenpiteensä.

- Kryptografia. Minkä tasoista kryptografiaa tarvitaan? Liian korkea vaatii enemmän virtaa ja enemmän aikaa.

- Salaus. Salaus ei ole vain tietojen suojaamista salausalgoritmilla. Suojausavainten hallinta on tärkeämpää.

- Uhkien havaitseminen. Kuinka uhka voidaan havaita ennen vahingon syntymistä?

- Tunkeutumistestaus. Palkkaa eettisiä hakkereita yrittämään järjestelmään hyökkäystä.

- Kehittäjät. Ovatko he mukana uhkamallinnuksessa? Tuntevatko he suunnitteluorganisaation Turvalliseksi suunniteltu -menetelmän?

- Ylläpidettävyys. Ovatko ylläpidettävyysvaatimukset ja sen mittaamiseen tarvittavat välineet valmiina?

- Yksityisyyden suunnittelu. Huomioidaanko suunnittelumenetelmissä yksityisyyttä (HIPAA ja GDPR)?

- Lisäparannuksia. Kuinka jatkuva parantaminen ja laitekehitys voidaan toteuttaa? Turvallisuus tulee haastavammaksi tuotteen elinkaaren aikana.

Palkkaa yritykseen IoT-suunnittelijoita tai käytä luotettavaa kolmannen osapuolen konsulttia jotta kaikki nämä tekijät voitaisiin toteuttaa onnistuneesti. Esimerkiksi maailman ensimmäisen älypuhelimiin tarkoitetun laitepohjaisen kryptovaluuttalompakon XEEDA Walletin kehityksessä käytettiin yritystä Voler. Voler noudatti Turvalliseksi suunniteltu -menetelmää tuotekehityksen jokaisessa vaiheessa ja suunnitteli laitteen erittäin korkealla tietoturvalla (EAL-taso 5) käyttämällä monivaiheista todennusta, sisäänrakennettuja biometrisiä turvaominaisuuksia ja muita kriittisiä turvatoimenpiteitä. Voler suoritti haastavan suunnittelun ajallaan ja budjetin mukaan.

Yhteenveto

Kun kyberturvallisuus- ja tietoturvakysymykset lisääntyvät terveydenhuollossa, turvallisuudesta tulisi tehdä suunnittelun painopiste. Noudata FDA-, CE- ja muita turvallisuusvaatimuksia varmistaaksesi, että laitteet ovat turvallisia joka tilanteessa. Tämä myös auttaa välttämään tietoturvaloukkausten kalliita ja kiusallisia seurauksia.

Voler voi auttaa valitsemaan jokaiseen laitteeseen oikean tietoturvaratkaisun ja tarjoaa asiantuntijaopastusta seuraavan sukupolven IoT- ja puettavien laitteiden suunnittelussa ja kehittämisessä. Voler auttaa myös valitsemaan oikean teknologian ja määrittämään oikean elektroniikkakombinaation turvallisuuden ja luotettavuuden takaamiseksi.

Varaa aika keskustellaksesi Volerin kanssa lisätietojen saamiseksi.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.