Myös hardwarea voi hakkeroida

Julkaisija DigiKeyn kirjoittajat Pohjois-Amerikassa

2019-12-16

Viimeaikaisen Forbesin artikkelin mukaan IoT-laitteisiin kohdistuneet hyökkäykset ovat lisääntyneet 300 % eikä toivoa ole tilanteen helpottamisesta lähitulevaisuudessa. Nykyään myydään ällistyttävä määrä IoT-ominaisuuksilla varustettuja tuotteita, joten suojattavia laitteita riittää, etenkin kun hyökkääjät ja hyökkäysmenetelmät muuttuvat yhä hienostuneemmiksi.

Laitteistopohjaisien hyökkäysten lisääntyminen

Useimmat käyttäjät tuntevat jatkuvat ohjelmistopohjaiset hyökkäykset ja pitävät tietoturvaohjelmistot paremmin ajan tasalla. Hakkerit ovat kuitenkin siirtymässä laitteistopohjaisiin hyökkäyksiin. Mikroprosessoreita ja mikrokontrollereita on kaikkialla, niin kodeissamme kuin hienostuneissa ja kriittisissä järjestelmissäkin, ja hakkerit osaavat tunkeutua niihin yhä paremmin.

IC Insightsin mukaan vuonna 2018 puolijohteiden toimitukset ylittivät 1 biljoonan yksikön rajan. Näihin liittyy haavoittuvuuksia ja se tarjoaa yhä suuremman mahdollisuuden sekä avoimeen että salattuun laitteistohakkerointiin. Laitteiston aiheuttamat haasteet ovat monin tavoin laajempia, vaarallisempia ja vaikeampia kuin ohjelmiston suojaukseen liittyvät.

Esimerkkejä on lukemattomia, esimerkiksi:

- Hakkeri voi sammuttaa piirejä valikoivasti tappokatkaisimen avulla. Jos yksi piirin lohko on vioittunut eikä järjestelmän väylä ole käytettävissä, data ei pääse muihin lohkoihin ja järjestelmä muuttuu käyttökelvottomaksi.

- Tappokoodikomento voidaan lähettää radiosignaalin kautta piirillä olevaan mikroantenniin. Piiriin valmistushetkellä ohjelmoitu aikapommi voi sammuttaa koko piirin tiettyyn aikaan ja tiettynä päivämääränä.

- Piirit, joihin on murtauduttu, saattavat vaikuttaa normaaleilta samalla kun ne keräävät ja lähettävät dataa tai käynnistävät haittaohjelmia.

- Seagaten kiintolevyistä löytyi kaksi eri troijalaista vuonna 2007, ja haittaohjelma opasti kiintolevyn lähettämään datansa Pekingissä sijaitsevalle verkkosivulle.

- Galaxy S4 -älypuhelimen mukana toimitettiin troijalainen, joka esiintyi Google Play Store -sovelluksena. Hyökkääjät käyttivät puheluita, lukivat sähköposteja, kaappasivat taloustietoja ja katselivat ja kuuntelivat puhelimen kameran ja mikrofonin kautta.

- Lenovon tietokoneet kiellettiin Yhdysvalloissa, Isossa-Britanniassa ja Australiassa niiden takaporttihaavoittuvuuksien vuoksi.

- Tutkija Jonathan Brossard esitteli hiljattain uudentyyppistä haittaohjelmaa, jota on lähes mahdoton poistaa. Rakshasaksi kutsuttu haittaohjelma on pysyvä takaportti, jota on vaikea löytää ja vielä vaikeampi eliminoida.

- Häiriöhyökkäykset aiheuttavat laitteistovikoja manipuloimalla järjestelmän ympäristömuuttujia siten, että tehon, ylikuumenemisanturien tai kellon signaalit häiriintyvät. Hyökkääjät syöttävät haitallisia komentoja häiriöistä aiheutuviin käsittelyn katkoksiin.

- Erityisesti laitteistotakaporttien olemassaolo ja sisäpiiriläisten tekemät haitalliset laitteistomuutokset ovat painajaisia tietoturvayhteisölle.

Laitteistohyökkäykset kohdistuvat todennustunnisteisiin, viestintäinfrastruktuurin komponentteihin, valvontalaitteisiin, verkkolaitteisiin sekä yhä useammin teollisuuden valvontajärjestelmiin.

Näitä on torjuttava useissa eri vaiheissa: suunnittelutasolla on luotava luotettuja piirejä, jotka käyttävät kaikkia laitteiston resursseja, valmistustasolla on käytettävä määrityksiä ja tietoturvapohjaisia ominaisuuksia sekä valmistuksen jälkeen käytettävä logiikkalaitteita, jotka minimoivat hyökkäysmahdollisuudet. Todellisuus on kuitenkin se, että laitteisto on alttiina hyökkäyksille suunnittelusta aina toimitukseen ja käyttöön asti.

Ala reagoi

Ajantasaisten standardien puute on eräs suurimmista ongelmista laitteiston tietoturvatoteutuksissa. Tarjotakseen parempaa suojaa tietoturva-aukkoja vastaan Yhdysvaltain standardointi-instituutti National Institute of Standards and Technology (NIST) SP 800-193 on tuottanut laiteohjelmiston suojausohjeet (platform firmware resiliency, PFR), joissa määritetään turvamekanismit luvattomien muutosten tunnistamiseen ja niiltä suojautumiseen.

Ohjeissa varmistetaan, että kaikissa laiteohjelmistoissa on käytettävissä Root of Trust (RoT) -järjestely, joka mahdollistaa suojauksen, tunnistamisen ja palautumisen ohjelman vioittuessa. Noudattaakseen ohjeita RoT-laitteen tulee suorittaa tietyt toiminnot omalle laiteohjelmistolleen ennen käynnistystä, eikä se saa käyttää mitään ulkoisia komponentteja.

Parempaa turvallisuutta

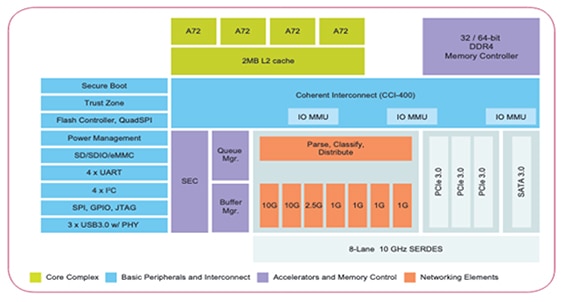

Sulautettujen laitteiden valmistajat reagoivat selkeästi laitteistoa koskeviin uhkiin. Esimerkiksi NXP:n QorIQ LS1046A- ja LS1026A-suorittimet on tarkoitettu verkko-, tallennus-, turvallisuus- ja teollisuussovelluksiin, joissa vaaditaan tehokasta suoritinta sekä poikkeuksellisen hyvää pakettien käsittelykykyä ja nopeita rajapintoja. Ominaisuuksiin kuuluvat Arm TrustZone ja NXP QorIQtrust -arkkitehtuuri, suojattu käynnistys, suojattu vianetsintä, peukaloinnin tunnistus sekä turvallinen avainten säilytys.

Kuva 1: LS1046A:n lohkokaaviossa näkyy tehokas laite, joka nostaa tietoturvan uudelle tasolle. (Kuvan lähde NXP)

Kuva 1: LS1046A:n lohkokaaviossa näkyy tehokas laite, joka nostaa tietoturvan uudelle tasolle. (Kuvan lähde NXP)

ARM TrustZone on koko järjestelmän kattava lähestymistapa sulautettuun tietoturvaan ARM Cortex -pohjaisille ytimille – mikrokontrollereista tehokkaisiin mikroprosessoreihin asti. Teknologia luo kaksi ympäristöä, jotka toimivat samanaikaisesti yhdellä ytimellä: suojatun ja suojaamattoman. Sen avulla kehittäjät voivat luoda turvallisia järjestelmiä alimmalta tasolta alkaen, käynnistysprosessi mukaan lukien. Turvallisuusalijärjestelmän avulla laitteita voidaan suojata sekä ohjelmistohyökkäyksiltä että yleisiltä laitteistohyökkäyksiltä.

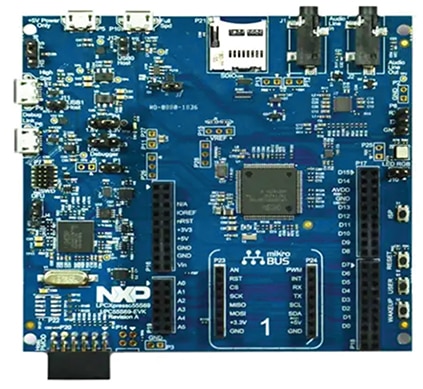

NXP:n LPC55S6x-MCU tukee jopa neljää avainta, jotka voivat olla kumottavia tai peräisin varmenteen myöntäjältä. Root of Trust perustuu neljän julkisen RoT-avaimen SHA-256-hajautuskooditiivisteen tallentamiseen flash-muistin suojatulle alueelle (PFR). Tätä tehtävää helpottaa NXP LPCXpresso55S69 -kehitysalusta, joka on suunniteltu erityisesti Arm Cortex-M33 -arkkitehtuuriin perustuvan LPC55S6x-MCU:n arviointi- ja kehityskäyttöön (kuva 2). Tämä tehokas suoritinperhe hyödyntää uusinta Armv8-M-arkkitehtuuria, joka tarjoaa uuden suorituskykytason ja edistyneet tietoturvaominaisuudet, esimerkkinä Arm TrustZone ja apusuoritinlaajennukset.

Kuva 2: NXP LPCXpresso55S69 -kehitysalusta tukee Embedded C -ympäristöä sulautettuja sovelluksia varten. (Kuvan lähde : NXP)

Kuva 2: NXP LPCXpresso55S69 -kehitysalusta tukee Embedded C -ympäristöä sulautettuja sovelluksia varten. (Kuvan lähde : NXP)

Yliopistot tulevat mukaan

Suorittimien toimitusketjuun kohdistuu todellisia uhkia jo ennen kuin asiakas edes käyttää laitteita. Hyökkäyksiä kohdistuu runsaasti sekä suunnitteluun, kuljetuksiin että päivityksiin. Haasteet jatkuvat yhä, ja koska laitteiston suojaaminen on paljon kalliimpaa kuin ohjelmiston, sen käyttöönottoa epäröidään edelleen. Luvassa on jatkuvasti parannuksia, kuten kapasiteetti parempiin analyyseihin, muistinsuojaus tietokantainjektion, cross-site scriptingin ja puskuriylivuotojen kaltaisten hyökkäysten torjumiseksi, peukalointia estävät kotelot, kryptografiakiihdyttimien parempi suojaus ja integrointi sekä suorituskyvyn ja tietoturvan tasapainotus.

Tällä välin otetaan tärkeitä edistysaskelia, jotka teollisuus on valmis ja halukas ottamaan nopeasti käyttöön. Esimerkiksi University of Cincinnatin ja University of Wyomingin tutkijat loivat taannoin algoritmin, joka suojelee laitteistoa tehon ja sähkömagneettisen säteilyn variaatioiden tunnistamiseen perustuvilta hyökkäyksiltä. Tällaisten signaalien variaatioita tarkkailemalla hakkeri voi varastaa salattua tietoa.

Apulaisprofessori Mike Borowczak, Ph.D., University of Wyomingista kertoo hankkeen perustuneen siihen premissiin, että vaikka ohjelmisto olisi kuinka turvallinen, tiedot voivat silti vuotaa itse laitteiston kautta. Laitteistohyökkäyksille alttiiden laitteiden joukosta erottuvat pienet ja kevyet toteutukset, jotka käyttävät mahdollisimman vähän virtaa ja jotka on suunniteltu toimimaan alhaisella teholla. Valitettavasti optimointi nopeuden, tehon, pinta-alan ja kustannusten perusteella merkitsee, että tietoturvasta tingitään.

Yliopistotiimi kehitti algoritmin parantamaan laitteiston turvallisuutta siten, että algoritmi käyttää saman verran tehoa jokaisella syklillä. Hyökkääjät eivät voi enää käyttää tehomittauksia saadakseen ongittua tietoja. Tehon kulutus nousee järjestelyn seurauksena vain 5 %.

Liikkuva maali

Tietoturvahaasteet ja hyökkäysten monimutkaisuus ovat eräänlaista kissa ja hiiri -leikkiä. Onko täysin turvallinen järjestelmä mahdollinen? Ei. Vähintäänkin niitä käyttävien yhtiöiden ja johtoryhmien pitää ottaa laitteistohyökkäysten realiteetit tosissaan. Laitteiston tietoturvan laiminlyönnin seurauksena yhtiö voi menettää paljon enemmän kuin säästämänsä rahat.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.