Ohjelmiston ja laitteiston hakkeroinnin vertailu

Sekä laitteiston että ohjelmiston avulla toteutettu salaus minimoi tietoturvaloukkaukset ja lisää tietojen suojauskerroksia. Tavoissa on kuitenkin eroja, mistä syystä laitteistoja ja ohjelmistoja käytetään kuitenkin tyypillisesti eri tilanteissa.

Ohjelmistosalauksella suojataan tyypillisesti organisaation laitteita, sillä tämä menetelmä on kustannustehokas ja helppo päivittää. Sen avulla voidaan suojata säilytyksessä olevia ja tallennettuja tietoja sekä siirrettäviä tietoja. Lisäksi ohjelmistosalaukseen liittyy usein salausta vahvistavia ja täydentäviä ominaisuuksia.

Laitteistopohjainen salaus on puolestaan toteutettu itse laitteen piirilevyihin. Se huolehtii sekä salauksesta että sen purkamisesta ilman lisäohjelmistoja, joten se ei kontaminoidu, joudu haitallisen kooditartunnan uhriksi tai kärsi haavoittuvuuksista. Sitä käytetään useimmiten kannettavien laitteiden arkaluontoisten tietojen salaukseen, ja se salaa myös säilytyksessä olevat tiedot. Arkaluontoisia tietoja sisältävät asemat kannattaa suojata laitteistoavaimilla, jotka suojaavat datan vaikka asema varastettaisiin. Laitteistoratkaisut ovat kalliimpia ja niiden päivittäminen edellyttää laitteistoalustan päivittämistä, kun taas ohjelmistolle voidaan vain tehdä päivitys tai versiopäivitys, mikä on paljon edullisempaa.

Ohjelmistohaavoittuvuudet

On syytä huomata, että vaikka tätä vuosisataa on kulunut jo kaksi vuosikymmentä, jotkut yritykset eivät vieläkään halua suojata tietojaan asianmukaisesti. Ne eivät tee päivityksiä eikä versiopäivityksiä, vaihda salasanoja, jättävät moninkertaiset suojausmenetelmät käyttämättä eivätkä usein edes vaihda verkkoonsa kytkettyjen laitteiden salasanakoodeja. Hakkerin on helppo poimia näin matalalla roikkuvat hedelmät. Suuri osa tietoturvaan liittyvistä haavoittuvuuksista olisikin varsin helppo välttää.

Muita haavoittuvuuksia ovat esimerkiksi seuraavat:

- Tietoja ei ole tallennettu käyttäen vahvaa salausta.

- Liian suuren datamäärän tunkeminen liian pieneen muistiin etenkin C/C++:lla kirjoitetuissa mobiilisovelluksissa – tämä kieli on erityisen haavoittuvainen puskurin ylivuototilanteissa.

- Datan käyttö suoraan salaamattomien palvelujen ja APIen kautta.

- Avoimet lokitiedostojen käyttöoikeudet, jolloin hakkerit pääsevät jäljittämään tietoturvan haavoittuvuuksia.

- Koodin uudelleenkäyttö, jolloin loisen sisältävä koodi voi päästä muista lähteistä yrityksen sisään.

- Polun läpikulun käyttö – hakkerointi hakemistopuun läpikulkuhyökkäyksellä.

- XSS-hyökkäys (cross-site scripting), jossa hyökkääjät suorittavat koodia verkkosivustolla vierailevien käyttäjien selaimissa.

- Puutteellinen autentikointi (pelkkä kirjautuminen).

Laitteistohaavoittuvuudet

Laitteistohaavoittuvuudet riippuvat usein siitä, miten hyvin piiri on suunniteltu suojaamaan yksityiset avaimet hyökkäyksiltä. Hyökkäykset pystyvät tunkeutumaan läpi suojauksen muun muassa seuraavien syiden vuoksi:

- Sähkömagneettisten aaltojen sieppaus sähkömagneettisessa sivukanavahyökkäyksessä.

- Sellaisen MCU:n käyttö, jossa ei ole turvallista viankorjausominaisuutta.

- Peukaloinninestomenetelmän jättäminen pois: ei käytetä menetelmää, joka havaitsee peukaloinnin ja pyyhkii yksityisen avaimen muistista, jos peukalointia tapahtuu.

- Käynnistyksen turvallisuutta ei varmisteta.

Mahdollisia ratkaisuja

Markkinoilla on lukuisia turvallisuuspohjaisia ratkaisuja, ja niiden määrä kasvaa jatkuvasti. Tässä on muutama harkitsemisen arvoinen vaihtoehto. Laitteistopohjaisen suojausytimen käyttö. Esimerkiksi Silicon Labsin Wireless Gecko Series 2:ssa on integroitu suojausydin. Katso tämän hiljattain julkistetun teknologian esittelyvideo.

Toinen vaihtoehto on Microchip CryptoAuthentication SOIC XPro starter kit, johon kuuluu SAMD21-XPRO ja AT88CKSCKTSOIC-XPRO-kortti kannalla sekä Crypto Authentication ‑esimerkkilaitteet. Yhdessä Microchipin Crypto Evaluation Studion (ACES) kanssa käytettynä sarja tukee kaikkia Crypto Authentication ‑laitteita, kuten ATECC608A, ATECC508A, ATECC108A, ATSHA204A ja ATAES132A.

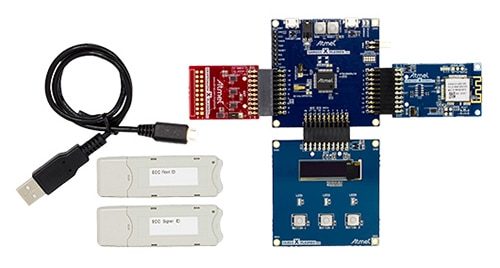

AWS Zero Touch Secure Provisioning Kit, joka on samoin Microchipin tuotantoa, sisältää täydellisen kehittämis- ja prototyyppialustan AWS IoT ‑laitteen tuotantoa varten. Kuten kuvasta 1 käy ilmi, siihen kuuluu kolme räätälöityä (ATCRYPTOAUTH-XAWS) lisäkorttia, joista jokaisessa on AWS-konfiguroitu ECC508-piiri ja sarjan allekirjoitusskripti avaimien tuotantoa varten. Mukana ovat myös Secure Root- ja Signer Provisioning -skriptit. Sarja perustuu modulaariseen Xplained PRO -alustaan, ja sen avulla voi tehdä kokeiluja erilaisilla suorittimilla, liitännöillä sekä käyttöliittymämoduuleilla.

Kuva 1: Microchip AWS Zero Touch Secure Provisioning kit ‑sarjan avulla voi suunnitella nopeasti ja helposti IoT-laitteita, jotka täyttävät uudet AWS-turvallisuusvaatimukset. (Kuvan lähde: Microchip)

Kuva 1: Microchip AWS Zero Touch Secure Provisioning kit ‑sarjan avulla voi suunnitella nopeasti ja helposti IoT-laitteita, jotka täyttävät uudet AWS-turvallisuusvaatimukset. (Kuvan lähde: Microchip)

NXP OM-SE050ARD ‑kehittämissarjalla voi arvioida SE050-tuoteperheen ominaisuuksia ja yksinkertaistaa turvallisen IoT-sovelluksen kehittämistä (kuva 2). IoT-laitteisiin tarkoitettu suojattu EdgeLock-elementti luo luotettavuuden varmentavan palvelun mikropiiritasolle ja tarjoaa aitoa end-to-end-suojausta reunasta pilveen ilman suojauskoodin kirjoitustarvetta.

Kuva 2: NXP OM-SE050ARD on joustava ja helppokäyttöinen kehityssarja EdgeLock SE050 ‑tuoteperhettä varten. (Kuvan lähde: NXP)

Kuva 2: NXP OM-SE050ARD on joustava ja helppokäyttöinen kehityssarja EdgeLock SE050 ‑tuoteperhettä varten. (Kuvan lähde: NXP)

Suunnittelun varmentamiseen voi käyttää myös Infineon Technologies -yhtiön Blockchain Security 2Go -aloitussarjaa, jonka avulla pääsee rakentamaan luokkansa parhaita turvallisuusratkaisuja nopeasti ja helposti. Sarjaan kuuluvat käyttövalmiit NFC-kortit, joiden avulla avaimet voidaan luoda turvallisesti; kirjautumismenetelmät ja tunnuslukusuojaus; korttiin sisältyvät avaintenhallinnan tukikomennot ja allekirjoituksen luonti, tunnuslukuautentikointi ja pääsy Infineonin lohkoketjuhubiin. Myös autentikointijärjestelmän perustana käytettävä identiteetin hallinta on potentiaalinen lohkoketjujen käyttökohde.

Hyökkäyksiä tapahtuu tällä hetkellä liian yleisesti ja niistä on tulossa yhä edistyneempiä. Aloita suojaaminen sekä ohjelmiston että laitteiston avulla. Silloin et ole se, jonka matalalla roikkuvat hedelmät viedään ensimmäisenä – ja nopeasti. Mieti sen jälkeen, mikä on haavoittuvaisin kohtasi, ja käy läpi jatkuvasti lisääntyvät vaihtoehdot.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum