Tietoja voidaan tallentaa pilveen turvallisesti… oikeasti

Julkaisija DigiKeyn kirjoittajat Pohjois-Amerikassa

2020-01-06

Tiedon pilvitallennuksen suosio jatkaa kasvuaan. Yritykset valitsevat pilvitallennuksen, koska se on kustannustehokas, helposti saatavilla oleva, skaalautuva ja häiriöitä sietävä alusta, jolla ne voivat nopeasti jakaa resursseja useisiin ympäristöihin. Valittavana on kolme pilvipalveluvaihtoehtoa: julkinen, yksityinen ja hybridi. Niistä jokaisella on omat etunsa. Niillä on myös omat vahvuutensa ja heikkoutensa tietoturvan suhteen.

Vaikka suurilla ulkopuolisilla pilvipalvelun tarjoajilla on riittävä kaistanleveys turvallisten ratkaisujen toteuttamiseen, kaikki eivät niin tee. Pilviympäristöstä riippumatta tietoturvan haavoittuvuuksiin lukeutuvat sisäpiiriläisten aiheuttamat vaarat, kaapatut tilit, palvelunestohyökkäykset (DDoS), pelkällä salasanalla suojatut palvelut sekä yleiset haittaohjelmat. Yksinkertaisen käyttönsä vuoksi pilvi on haavoittuvainen monille eri haittahyökkäyksille. Valvonnan, todennuksen, rekisteröintiprosessien ja verkkoliikenteen arviointimenetelmien avulla voidaan lisätä tunnistustasoja, joilla voidaan torjua suurin osa kyberhyökkäyksistä.

Tietomurrot otsikoissa

Pilvipalveluihin kohdistuu oma osansa tietoturvariskeistä. Microsoft, Dropbox, Meksikon äänestäjätietokanta, LinkedIn, Home Depot, Apple iCloud ja Yahoo ovat tähän mennessä olleet pahimpia tietomurtotapauksia. Pelkästään vuonna 2019 heikkouksien kautta on päästy luvattomasti käsiksi tietoihin, henkilöstöön, teknologioihin ja toimittajien käyttämiin prosesseihin. Pilvipalveluiden ylläpitäjien vastuulla on pitää palvelu toiminnassa ja varmistaa, että käyttökatkojen riski minimoidaan. Yleensä syy kuitenkin jakautuu kaikille osapuolille.

Tietoturvaa voidaan parantaa monin eri tavoin. Vaikka pilvipalvelun tarjoajalla onkin omat tietoturvaratkaisunsa, niitä tulee täydentää lisätoimenpiteillä. Myös tietoturva-alan yrityksiä voidaan palkata parantamaan suojausta. Varmista datan oikeellisuus niin, että poikkeamat löydetään, eikä virheellistä tietoa pääse palvelimelle. Integroi ja yhdistä pilvessä olevat tiedot. Varmista, että turvatoimet ovat jatkuvia ja niitä kehitetään ja että suojauksen vahvuutta analysoidaan. Tee muutoksia tarvittaessa.

Etsi mahdollisuuksia integroinnin parantamiseen. Kokonaisvaltainen suojaus on helpompi toteuttaa käyttäen yhtä konsolia, josta näkee kaikki käytössä olevat pilvipalvelut. Erilaisten ympäristöjen yhdistämiseen tarvitaan hyvä ulkopuolinen tietoturvatyökalu. Muista, että hyvää ei saa halvalla. Jos valitset ratkaisun hinnan perusteella, ei kannata yllättyä sen puutteista.

Runsaasti erilaisia kehitysvaihtoehtoja

Tiedontallennuksen turvaamiseen on uusia ja tehokkaampia menetelmiä. Tässä on muutamia esimerkkejä niistä.

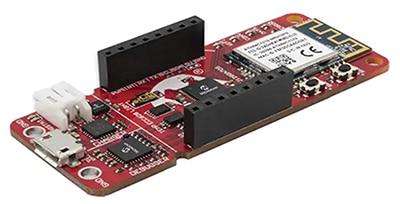

Microchipin PIC-IoT WG -kehitysalusta yhdistää 16-bittiset PIC-sovellukset Google Cloudiin. Kuvassa 1 näkyvällä kortilla on PIC-mikrokontrolleri (MCU), turvaelementti-mikropiiri ja sertifioitu Wi-Fi-verkko-ohjain. Ratkaisu poistaa suurissa ohjelmistoalustoissa ja reaaliaikaisissa käyttöjärjestelmissä (RTOS) esiintyvät tietoturvahaavoittuvuudet.

Kuva 1: Microchipin PIC-IoT WG -kehitysalustan avulla suunnittelijat voivat lisätä pilviyhteydet seuraavan sukupolven IoT-tuotteisiin turvallisesti. (Kuvan lähde: Microchip Technology)

Kuva 1: Microchipin PIC-IoT WG -kehitysalustan avulla suunnittelijat voivat lisätä pilviyhteydet seuraavan sukupolven IoT-tuotteisiin turvallisesti. (Kuvan lähde: Microchip Technology)

PIC-IoT WG -kortti muodostaa yhteyden verkkoportaalin kautta. Helpot ohjeet yhdistämiseen löytyvät osoitteesta www.PIC-IoT.com. Kehitysalustan avulla suunnittelijat voivat lisätä pilviyhteydet seuraavan sukupolven tuotteisiin käyttäen verkkoportaalia, jossa sovelluksia voi kehittää, hioa ja muokata käyttäen yhtiön suosittua MPLAB Code Configurator (MCC) -ohjelmistoa. Kortilla voidaan yhdistää erittäin vähävirtainen (XLP) PIC MCU, jossa on integroituja ytimistä riippumattomia lisälaitteita sekä turvaelementti, jossa luottamusketjun juuren suojaus suoritetaan laitteistolla. Integroitu MPLAB X -kehitysympäristö sekä MCC-prototyyppityökalu tukevat PIC-IoT WG -kehitysalustaa.

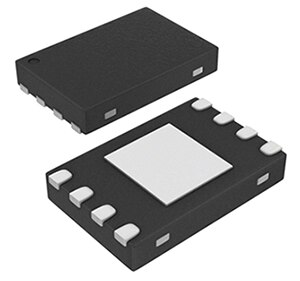

Turvallinen todennus on kriittistä tässä verkon reunan ja pilven välisessä ympäristössä. Tällaisen turvatun todennuksen tarjoaa Microchipin ATECC608A-kryptotodennuspiirin laitteistopohjainen luottamusketjun juuren suojaus yhdessä Google Cloud Platformin Google Cloud IoT Coren tai AWS IoT:n kanssa (kuva 2). Turvallisuuden takaa kryptografia-apusuoritin, joka tarjoaa suojatun, laitteistopohjaisen tallennustilan jopa 16 avaimelle. CryptoAuthoLib-kirjaston käyttö mahdollistaa MCU:n valinnan vapaammin.

Kuva 2: Microchipin ATECC608A-kryptoturvallisuuslaite tarjoaa suojatun todennuksen Google Cloud- ja AWS IoT -alustoille. (Kuvan lähde: Microchip Technology)

Kuva 2: Microchipin ATECC608A-kryptoturvallisuuslaite tarjoaa suojatun todennuksen Google Cloud- ja AWS IoT -alustoille. (Kuvan lähde: Microchip Technology)

Laitesertifikaatit myönnetään Microchipin turvatuissa tehtaissa käyttäen ATECC608A:n Hardware Secure Module (HSM) -verkkoja. Tietoturvaelementti käyttää laitteen sertifikaattia ja satunnaislukugeneraattoria (RNG) ja luo laitteeseen tehtaalla yksityisen avaimen, jolloin käyttäjä, valmistusprosessi tai ohjelmisto eivät koskaan näe yksityisiä avaimia.

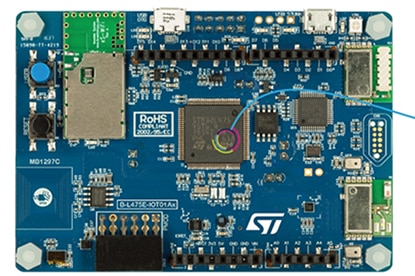

STMicroelectronicsin runsailla liitännöillä varustettu STM32L4 IoT Discovery -sarja antaa IoT-laitteiden kehittäjille mahdollisuuden yhdistää järjestelmänsä nopeasti pilvipalveluiden toimittajiin. ST:n X-CUBE-AWS-laajennusohjelmiston avulla kehittäjät voivat muodostaa nopeasti yhteyden Amazon Web Servicesin (AWS) IoT-alustaan ja käyttää pilvessä toimivia työkaluja ja palveluita, kuten laitteiden valvontaa ja ohjausta, tietojen analyysia ja koneoppimista.

Kuva 3: STMicroelectronicsin STM32L4 IoT Discovery -sarja antaa kehittäjille suhteellisen helpon reitin yhdistää järjestelmät pilvipalveluihin. (Kuvan lähde: STMicroelectronics)

Kuva 3: STMicroelectronicsin STM32L4 IoT Discovery -sarja antaa kehittäjille suhteellisen helpon reitin yhdistää järjestelmät pilvipalveluihin. (Kuvan lähde: STMicroelectronics)

Mitkä ovat riskit?

Ciscon kyberturvallisuusraportin mukaan 31 % organisaatioista on kohdannut kyberhyökkäyksiä, ja IBM arvioi, että 37 % tietoturvariskeistä on sovelluskerroksessa. Pilvipalvelun tarjoajaa käyttäessäsi olet yksi monista, jotka käyttävät samaa käyttöliittymää. Se taas ei välttämättä tarjoa riittävää turvaa todennuksesta salaukseen asti. Muista, että varastamisen lisäksi tietoja voidaan myös muuttaa tai poistaa. Varmista, että tarjoajasi tietoturvajärjestelyt ovat riittävän tiukat. Käytä todennusta ja salausta ja selvitä, millaista tietoturvaa pilvipalvelun toimittaja tarjoaa ja kuinka tehokasta se on ollut tähän mennessä.

Yhteenveto

RedLock, joka tarjoaa näkyvyyden ja uhkien tunnistuspalveluita organisaatioiden julkisiin pilviympäristöihin, ilmoittaa yllättäen, että 49 % tietokannoista on salaamattomia ja keskimäärin 51 prosentilla organisaatioista on ainakin yksi pilvitallennuspalvelu avoimesti näkyvillä. Gartner arvioi että vuoteen 2022 mennessä pilveen liittyvistä tietoturvarikkomuksista vähintään 95 prosentin katsotaan olevan asiakkaan syytä. Forrester on esittää, että 80 prosenttiin tietoturvarikkomuksista liittyy korotettuja käyttöoikeuksia. Syytä voidaan etsiä monesta paikasta, etupäässä pilvipalveluiden tarjoajista ja niiden käyttäjistä.

Tiedot on luonnollisesti salattava ja käyttöön on otettava monivaiheinen tunnistus. Tietojen turvaamiseen liittyy kuitenkin myös pääsyn rajoittaminen, nykyisten turvajärjestelyjen testaus sekä turvallisuuskoulutus organisaation kaikilla tasoilla. Päätä toteuttaa luotettava pilviturvallisuusratkaisu, joka minimoi rikollisen toiminnan mahdollisuuden, ja kiinnitä yhtä paljon huomiota yhtiötason käytäntöihin, jotka täydentävät pilvipalveluiden tarjoajien toimenpiteitä. Arvioi turvatoimia säännöllisesti, sillä tietoturva kehittyy nopeasti.

Vaikka pilvitallennus, kuten kaikki muutkin tallennusympäristöt, sisältää riskejä, niitä voidaan vähentää eri menetelmillä. Tarjolla on edullisempia julkisia pilviä sekä hybridipilviä, joissa tiedot eritellään niiden riskin mukaan, joten yritysten tulee tehdä päätöksiä suojatun tiedon arvon perusteella ja toteuttaa teknologioita, joilla saavutetaan korkea taso tietoturvassa.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.